在本節(jié)中,將討論什么是服務器端模板注入,并概述利用服務器端模板注入漏洞的基本方法。另外還將提出一些方法,確保模板的使用不會暴露在服務器端模板注入中。

什么是服務器端模板注入?

服務器端末班注入是指攻擊者能夠使用本地模板語法將惡意的注入到模板中,然后在服務器端執(zhí)行。

模板引擎旨在通過將固定模板與變化數(shù)據(jù)相結合來生成網(wǎng)頁。當用戶的輸入直接連接到模板中而不是作為數(shù)據(jù)傳入時,可能會發(fā)生服務器端模板注入攻擊。

這使得攻擊者能夠注入任意模板指令來操縱模板引擎,從而能夠完全控制服務器。

顧名思義,服務器端模板注入的是在服務器端傳遞和使用的,這就比典型的客戶端模板注入更危險。

SaaS的出現(xiàn)使得一些模板庫可以直接“暴露”在互聯(lián)網(wǎng)上本地網(wǎng)站模板修改,這些看似非常有限的模板庫其實比許多開發(fā)者想象的要強大很多。

服務器端模板注入的影響是什么?

服務器端模板注入漏洞會使網(wǎng)站受到各種攻擊,這跟所涉及的模板引擎以及應用程序如何使用它們有關。在某些情況下,這些漏洞不會構成真正的安全風險。

然后,在大多數(shù)時候,服務器端模板注入的影響可能是災難性的。

在比較嚴重的情況下,攻擊者可以實現(xiàn)遠程代碼執(zhí)行,完全控制后端服務器并利用它對內部基礎設施進行其他攻擊。

即使在不能遠程執(zhí)行代碼的情況下,攻擊者往往任然可以利用服務器端模板注入作為許多其他攻擊的基礎,并有可能獲得對服務器上敏感數(shù)據(jù)和任意文件的讀取權限。

服務器端模板注入漏洞是如何產(chǎn)生的?

當用戶的輸入被連接到模板中而不是作為數(shù)據(jù)傳入時就會出現(xiàn)服務器端模板注入漏洞。

簡單地提供動態(tài)內容呈現(xiàn)到其中占位符的靜態(tài)模板通常不易收到服務器端模板注入的攻擊。最典型的例子是一封電子郵件,通過名字來遍歷每個用戶,例如下面Twig模板的摘錄:

$output?=?$twig->render("Dear?{first_name},",?array("first_name" =>?$user.first_name)?);這不會受到服務器端模板注入的影響,因為用戶的名字只是作為數(shù)據(jù)傳入模板。

然后,由于模板只是字符串,Web開發(fā)人員有時會在渲染之前直接將用戶輸入的輸入連接到模板中。舉一個類似于上面的例子,只不過這次本地網(wǎng)站模板修改,用戶可以在發(fā)送電子郵件之前自定義電子郵件的部分內容,比如可以選擇使用的名稱:

$output?= $twig->render("Dear?"?.?$_GET['name']);在這個例子中,不是將靜態(tài)值傳遞到模板中,而是使用GET參數(shù)名稱動態(tài)生成模板本身的一部分。由于模板語法是在服務器端計算的,這潛在地允許攻擊者在name參數(shù)中放置一個服務器端模板注入的,如下所示:

http://vulnerable-website.com/?name={{bad-stuff-here}}像這樣的漏洞有時是由于不熟悉安全問題的人在設計模板時不小心造成的。就像上面的例子,可能會看到不同的組件,其中一些包含用戶輸入,并將其連接嵌入到模板中。

從某些方面來說,這類似于編寫糟糕的語句中出現(xiàn)的SQL注入漏洞。

然后,有時這種行為實際上是有意的。例如一些網(wǎng)站故意允許某些有特權的用戶(如內容編輯人員),通過設計編輯來提交定制模板。但如果攻擊者能夠盜取這些特權的賬戶,這顯然會帶來巨大的安全風險。

編程語言對應的潛在模板引擎

目前,已經(jīng)存在大量的模板庫。實際上,可以在每種編程語言中找到幾十個庫,在實踐中,如果把自己限制在最流行的庫中,當知道使用的語言時,就可以將注意力集中在2到3個潛在庫上,下面是對應的模板引擎表:

如何預防服務器端模板注入漏洞?

防止服務器端模板注入的最好方法是不允許任何用戶修改或提交新版本。但是,由于業(yè)務需要是不可能完全禁止的。

避免引入服務器端模板注入漏洞最簡單的方法是,除非絕對必要,否則總是使用“無邏輯”的模板引擎,如。盡可能地將邏輯與演示分離,可以大大減少最危險的基于模板攻擊的暴露。

另一項措施是只在沙盒環(huán)境中執(zhí)行用戶地代碼,在這種環(huán)境中,潛在的危險模塊和功能已被完全刪除。但問題是,對不受信任的代碼進行沙盒處理本身就很困難,而且容易被繞過。

最后,還有一種措施,由于接受任意代碼執(zhí)行是不可避免的,那么比方說通過在鎖定的容器中部署模板環(huán)境來應用自己的沙箱也是一種方法。

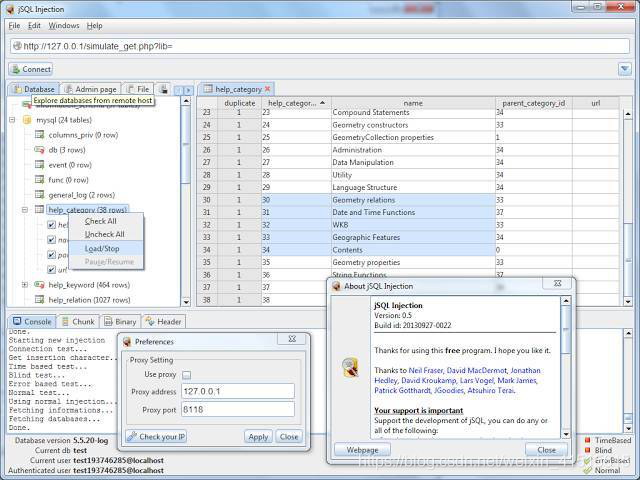

SSTI檢測工具

是一個工具,可以通過使用沙箱轉義技術找到代碼注入和服務器端模板注入(SSTI)漏洞。該工具能夠在許多模板引擎中利用SSTI來訪問目標文件或操作系統(tǒng)。一些受支持的模板引擎包括PHP(代碼評估),Ruby(代碼評估),(代碼評估),(代碼評估),ERB,和。該工具可以執(zhí)行對這些模板引擎的盲注入,并具有執(zhí)行遠程命令的能力。

工具地址:

安裝教程:

使用教程: