匯聚數(shù)據(jù)牛人實踐精華網(wǎng)羅職場大佬成長秘籍

公眾號推文規(guī)則改變,關(guān)注CDO研習(xí)社并設(shè)為星標(biāo),以免錯過優(yōu)質(zhì)干貨,每天干貨不斷,與優(yōu)秀數(shù)據(jù)從業(yè)者同行!回復(fù)「加群」加入免費(fèi)群/知識星球/會員群,超值干貨等你來。

整理 | 萬佳、核子可樂

當(dāng)今,數(shù)據(jù)庫可以說是網(wǎng)絡(luò)空間中每一項技術(shù)的實現(xiàn)基石。隨著世界各地越來越多邊緣智能設(shè)備接入互聯(lián)網(wǎng),敏感數(shù)據(jù)暴露的風(fēng)險也在隨之提升。過去幾年,大規(guī)模數(shù)據(jù)泄露事件越來越司空見慣,百萬甚至千萬條記錄的大規(guī)模泄露事件層出不窮。泄露的原因之一,就是直接接入互聯(lián)網(wǎng)的數(shù)據(jù)庫存在安全性差 / 未經(jīng)驗證保護(hù)的問題。

最近,RedHunt 實驗室對網(wǎng)上公開的數(shù)據(jù)庫進(jìn)行研究,結(jié)果令人震驚:

過對攻擊面管理(ASM)門戶“NVADR”的統(tǒng)計數(shù)據(jù)進(jìn)行研究,RedHunt 實驗室發(fā)現(xiàn)約 40% 的暴露問題涉及未受驗證保護(hù)內(nèi)容的意外公開。除了其中常見的源代碼 repo、內(nèi)部文檔、查詢系統(tǒng) / 門戶以及儀表板之外,最受關(guān)注也是最具安全影響的當(dāng)然是未經(jīng)驗證保護(hù)的數(shù)據(jù)庫。這些暴露在外的數(shù)據(jù)庫不僅常被發(fā)現(xiàn),而且往往會極大影響并增加相關(guān)組織的攻擊面。

為了解互聯(lián)網(wǎng)上公開的數(shù)據(jù)庫安全現(xiàn)狀,RedHunt 實驗室選擇了 8 種數(shù)據(jù)庫作為研究對象,具體包括:

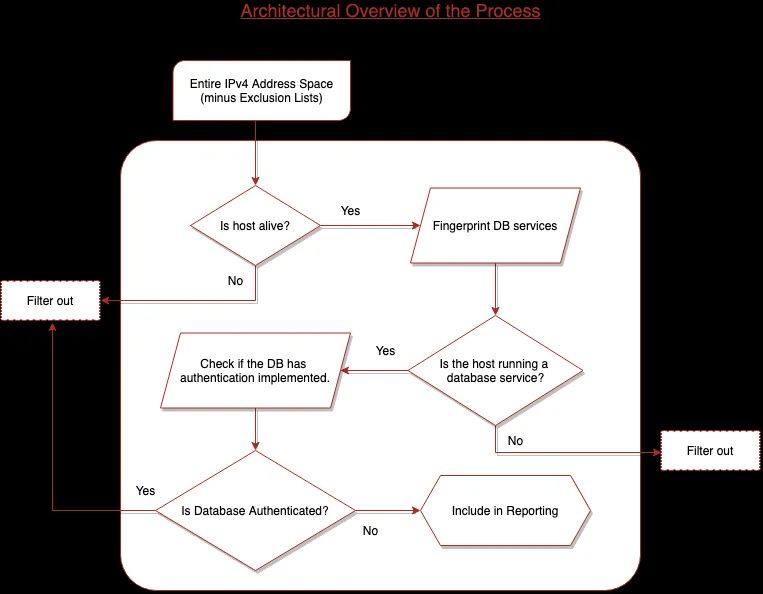

同時,他們還創(chuàng)建了一款掃描工具,力求以理想的速度與準(zhǔn)確性覆蓋整個互聯(lián)網(wǎng),同時避免觸碰到排除清單中的對象。RedHunt 實驗室決定在整個 IPv4 空間內(nèi)使用統(tǒng)一的單個數(shù)據(jù)包掃描保持這一非侵入性要求。該工具的基本架構(gòu)如下所示:

現(xiàn)在,看看具體的發(fā)現(xiàn)和影響。

MongoDB 是一款跨平臺且面向文檔的開源數(shù)據(jù)庫,也是目前使用類 JSON 存儲對象的高人氣 NoSQL 數(shù)據(jù)庫方案之一。雖然最新的 MongoDB 版本已經(jīng)采取了嚴(yán)格的 ACL 策略,但其 2.6.0 之前的版本仍然默認(rèn)監(jiān)聽所有接口上的連接。換句話說,默認(rèn)安裝下的 MongoDB 會直接向未經(jīng)身份驗證的互聯(lián)網(wǎng)連接開放。

RedHunt 實驗室共發(fā)現(xiàn)了 21387 個未經(jīng)驗證保護(hù) / 公開的數(shù)據(jù)庫。

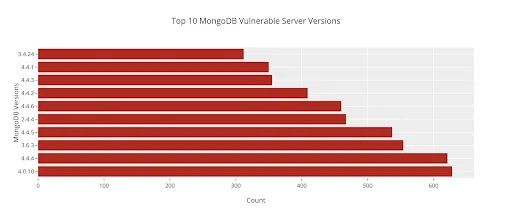

幸運(yùn)的是,最新版本的 MongoDB 現(xiàn)在只默認(rèn)監(jiān)聽本地連接。但研究表明,這種暴露背后代表的不只是默認(rèn)設(shè)置中的隱患,因為所發(fā)現(xiàn)的大部分非安全 MongoDB 其版本都要高于 2.6.0。下面來看關(guān)于非安全數(shù)據(jù)庫版本的基本情況:

盡管 MongoDB 團(tuán)隊已經(jīng)努力提出相關(guān)安全最佳實踐,但大部分?jǐn)?shù)據(jù)庫仍然未受身份驗證保護(hù)、而且對互聯(lián)網(wǎng)直接開放。

是一款面向文檔的 NoSQL 數(shù)據(jù)庫,主要強(qiáng)調(diào)高性能搜索、分析與可視化。從本質(zhì)上講, 為不同的軟件版本實施了不同的 ACL 策略,具體策略因許可證而異。在 說明文檔中可以看到,如果“您使用免費(fèi) / 基本許可證,則默認(rèn)情況下禁用 安全功能。”但對于其他企業(yè)許可證,則直接啟用身份驗證。

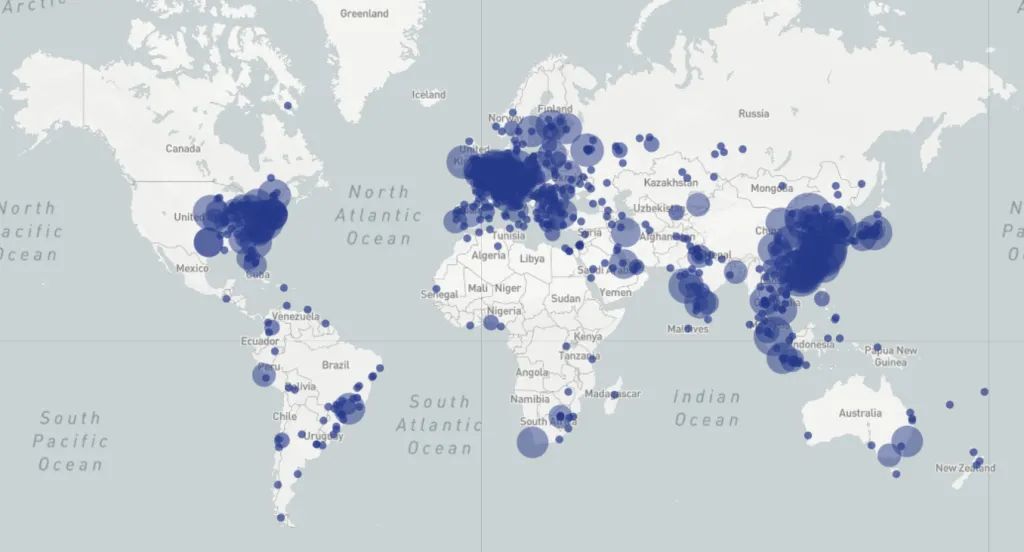

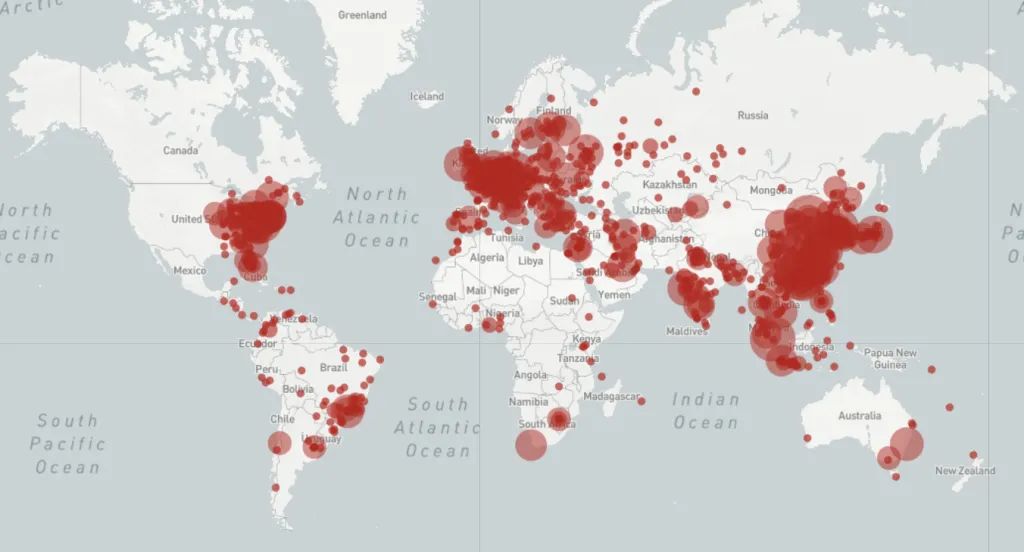

在研究中,共確定了 20098 個暴露的 實例。這些易受攻擊的 IP 分布在 104 個國家共 982 座城市。

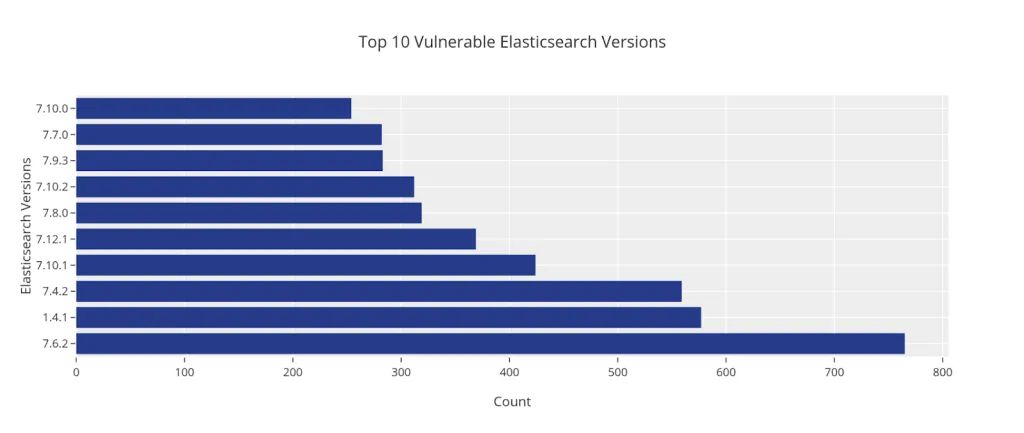

有趣的是,作為一個相當(dāng)陳舊的版本,1.4.1 版居然在 使用量中排名第二,共有 577 個相關(guān)實例。下圖為各個版本的實際使用數(shù)量:

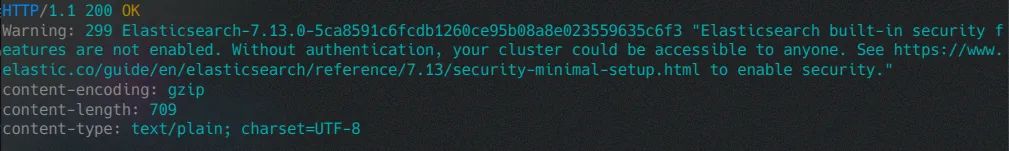

作為一項安全措施,最新版本的 會在默認(rèn)安裝中顯示警告標(biāo)頭,提示“未使用內(nèi)置的安全功能”。

3Redis

Redis 是一套內(nèi)存內(nèi)數(shù)據(jù)結(jié)構(gòu)存儲系統(tǒng),可作為鍵值對數(shù)據(jù)庫、緩存或消息代理使用。Redis 專為受信環(huán)境下的受信客戶端所設(shè)計,因此本身并不具備強(qiáng)大的安全保護(hù)功能。盡管說明文檔明確提到“除網(wǎng)絡(luò)中的受信客戶端外,其他各方均不應(yīng)有權(quán)訪問 Redis 端口”,但我們?nèi)栽诨ヂ?lián)網(wǎng)上發(fā)現(xiàn)了大量 Redis 數(shù)據(jù)庫。

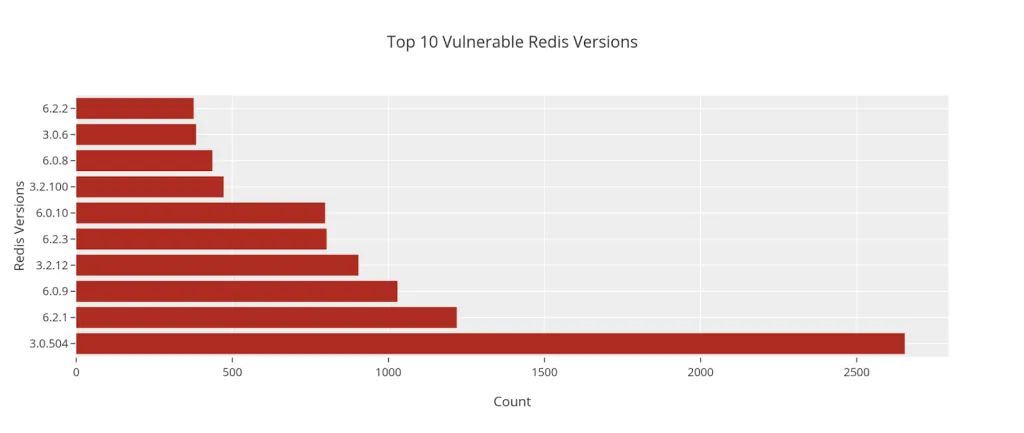

在研究中,共發(fā)現(xiàn)了 20528 個非安全 Redis 數(shù)據(jù)庫。

由于 Redis 實例的部署量已經(jīng)相當(dāng)驚人,為了亡羊補(bǔ)牢、開發(fā)人員決定自 3.2.0 版本起引入“保護(hù)模式”——Redis 會僅回復(fù)來自環(huán)回接口的查詢。通過其他地址進(jìn)行接入的客戶端會收到一條錯誤提示,說明應(yīng)如何正確配置 Redis。盡管采取這項安全修復(fù)措施,但我們研究中發(fā)現(xiàn)的大部分公開 Redis 實例使用的正是 3.2 以上版本。

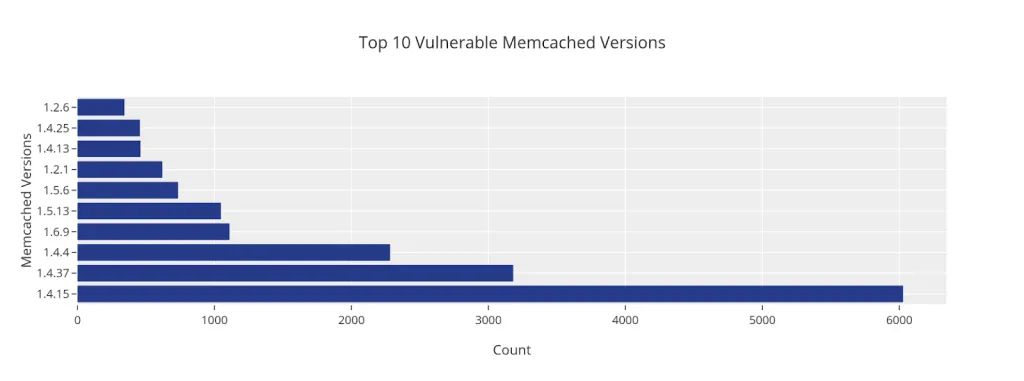

與 Redis 類似, 是另一套通用型分布式內(nèi)存緩存系統(tǒng),通常用于數(shù)據(jù)庫加速功能。在安全性方面, 同樣不具備任何身份驗證機(jī)制,而且默認(rèn)監(jiān)聽所有接口。結(jié)合過往的拒絕服務(wù)放大攻擊來看,這樣的設(shè)置無疑具有巨大的安全風(fēng)險。

令人震驚的是,我們在研究中共發(fā)現(xiàn) 25575 個暴露在外的 服務(wù)器。

各版本的使用量如下圖所示:

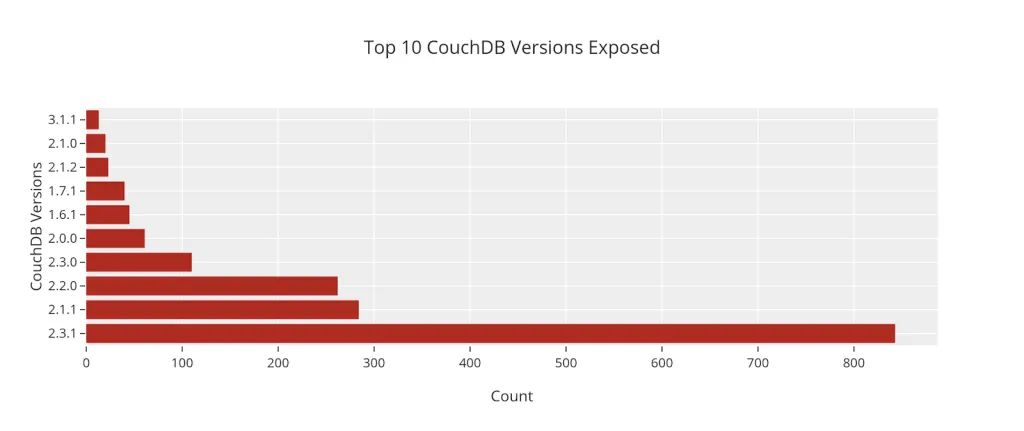

5Apache CouchDB

CouchDB 是一款極具人氣的 NoSQL 數(shù)據(jù)庫,與 MongoDB 頗有相通之處。自誕生以來,CouchDB 一直遵循“默認(rèn)開放”原則,這也導(dǎo)致默認(rèn)安裝配置極易受到攻擊影響。

我們共在互聯(lián)網(wǎng)上發(fā)現(xiàn) 1977 個非安全 CouchDB 實例。

值得慶幸的是,隨著 3.0 版本的發(fā)布,CouchDB 開發(fā)人員終于決定用“默認(rèn)安全”替代作死性質(zhì)的“默認(rèn)開放”方法。其要求我們在初始化數(shù)據(jù)庫之前設(shè)置管理賬戶,因此能夠大大降低風(fēng)險水平——結(jié)合實際觀察,網(wǎng)上公開暴露的大部分 CouchDB 數(shù)據(jù)庫使用的版本也確實為 3.0 以下。

6Apache

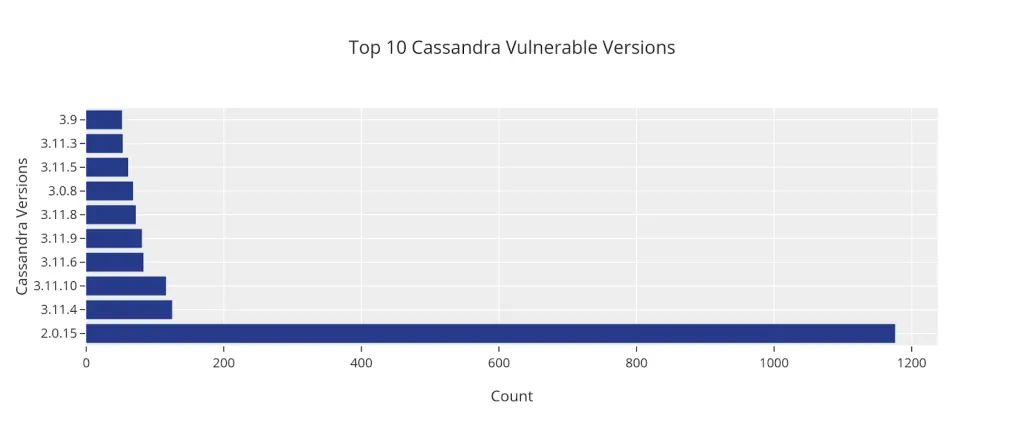

Apache 是一套開源 NoSQL 分布式數(shù)據(jù)庫,強(qiáng)調(diào)可擴(kuò)展性、高可用性與性能。但從安全角度來看,其默認(rèn)安裝配置很可能面臨安全威脅。援引 說明文檔中的解釋:

在默認(rèn)情況下,這些(安全)功能會被禁用, 可被集群內(nèi)其他成員輕松發(fā)現(xiàn)。換句話說, 開箱即用的特性會給惡意攻擊者提供巨大的攻擊面。

在我們的研究中,共發(fā)現(xiàn) 3340 個 數(shù)據(jù)庫以未經(jīng)任何驗證保護(hù)的形式暴露在互聯(lián)網(wǎng)上。

下圖所示,為易受威脅影響的各 版本。有趣的是,其中 v2.0.15 幾乎占所有暴露數(shù)據(jù)庫中的 70%。

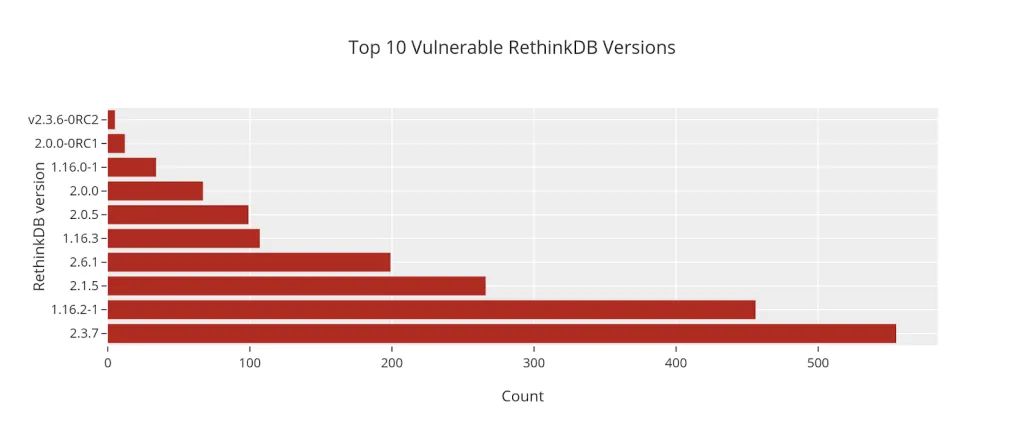

也是一套開源數(shù)據(jù)庫,利用帶有動態(tài)模式的 JSON 文檔進(jìn)行實時數(shù)據(jù)處理。默認(rèn)情況下, 提供一個具有全局范圍內(nèi)所有權(quán)限、但卻未經(jīng)密碼保護(hù)的 admin 內(nèi)置賬戶。有意思的來了:Web 管理界面將始終以 admin 權(quán)限接入,無需任何身份驗證。更要命的是,用戶根本無法在 Web 管理 UI 上啟用身份驗證功能。對這套數(shù)據(jù)庫施加保護(hù)的唯一方法,就是變更集群監(jiān)聽連接的接口。

在我們的研究中,共發(fā)現(xiàn) 570 個暴露在互聯(lián)網(wǎng)上的 數(shù)據(jù)庫。

令人意外的是,在暴露在外的數(shù)據(jù)庫中出現(xiàn)了一個相當(dāng)陳舊的版本——1.16.2-1(發(fā)布于 2015 年)。下圖為各暴露 的相關(guān)版本數(shù)量:

8HBase

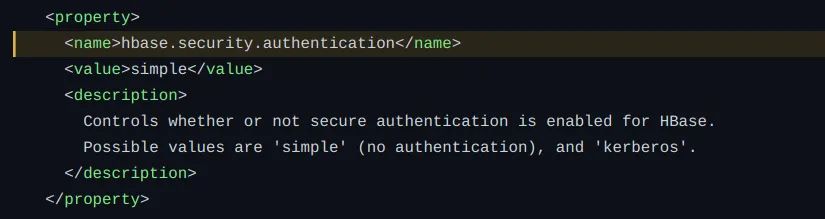

Apache HBase 也被稱為 Hadoop 數(shù)據(jù)庫,是一種分布式大數(shù)據(jù)存儲系統(tǒng)。Hadoop 生態(tài)系統(tǒng)相當(dāng)復(fù)雜,涵蓋 HDFS、YARN 以及 等多個依賴項。很明顯,其驗證過程也相當(dāng)復(fù)雜。HBase 需要通過嚴(yán)格遵循 SASL 的 在 RPC 層級上實現(xiàn)授權(quán)。同樣的,HBase 的默認(rèn)安裝配置中沒有任何身份驗證要求 (hbase-default.xml):

在我們的研究中,總計發(fā)現(xiàn) 1846 個非安全 HBase 實例。

Hadoop 還附帶一套 WebUI 管理界面,允許外來者輕松訪問甚至對文件系統(tǒng)(HDFS)進(jìn)行全面的讀取 / 寫入操作。我們琮注意到,這些易受攻擊的數(shù)據(jù)庫還提供一個未經(jīng)驗證保護(hù)的 HTTP WebUI,直接通過端口 50070 暴露在互聯(lián)網(wǎng)上。該 WebUI 的存在能夠顯著簡化攻擊者的入侵流程,因此進(jìn)一步擴(kuò)大了攻擊面。

我們還發(fā)現(xiàn),大部分非安全數(shù)據(jù)庫也同時開啟了端口 2181(),相當(dāng)于給攻擊者留了另外一扇門。Hadoop 生態(tài)系統(tǒng)中各個組件的“協(xié)同參與”,顯著增加了這套數(shù)據(jù)庫的整體攻擊面。

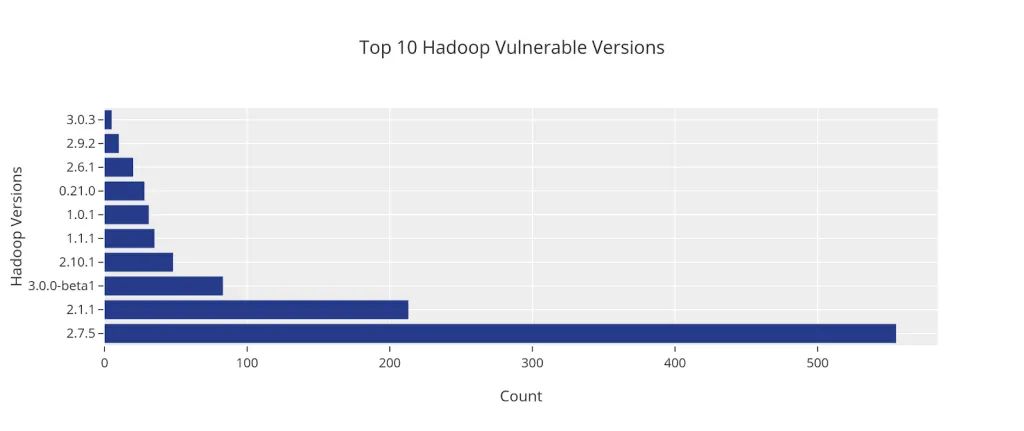

下圖所示,為前十大易受攻擊的 Hadoop 版本:

9要點總結(jié)

下面,我們來聊聊可能導(dǎo)致暴露問題的各項因素:

默認(rèn)設(shè)置不安全

在研究中,我們發(fā)現(xiàn)這些數(shù)據(jù)庫之間最驚人的相似之處,就是默認(rèn)不帶安全配置。有些朋友會認(rèn)為這是為了實現(xiàn)可用性與安全性間的平衡,但必須承認(rèn)這是個需要關(guān)注的大問題。我們不可能指望用戶在安裝完成后主動添加各類安全保障方案。好消息是,部分?jǐn)?shù)據(jù)庫開發(fā)者已經(jīng)開始采取“默認(rèn)安全”策略來解決這個問題。

缺乏安全意識

在發(fā)現(xiàn)這么多暴露在互聯(lián)網(wǎng)上的數(shù)據(jù)庫后,我們覺得開發(fā)人員的安全意識可能仍然比較淡薄。從以上統(tǒng)計數(shù)據(jù)可以清晰看出,盡管某些數(shù)據(jù)庫也提供安全安裝選項,但出于某種原因,最終結(jié)果仍然是直接暴露在網(wǎng)上。在構(gòu)建面向互聯(lián)網(wǎng)的產(chǎn)品時,理解安全上下文非常重要。因此本文呼吁各位開發(fā)人員在設(shè)置任何基礎(chǔ)設(shè)施之前,請務(wù)必認(rèn)真閱讀官方說明文檔(特別是安全性配置部分)。

存在大量未跟蹤資產(chǎn),包括影子 IT 與高價值信息

如果未能及時發(fā)現(xiàn),影子 IT(即未得到正確跟蹤的已部署基礎(chǔ)設(shè)施)可能導(dǎo)致關(guān)鍵數(shù)據(jù)意外泄露。作為“皇冠上的明珠”,高價值信息資產(chǎn)一旦受到損害,可能給組織造成重大業(yè)務(wù)影響。此類高價值資產(chǎn)需要在整個開發(fā)生命周期中得到持續(xù)的跟蹤與管理,確保在暴露事件發(fā)生之前即得到關(guān)注與保護(hù)。

10實際影響

數(shù)據(jù)庫暴露很可能帶來毀滅性的后果,包括現(xiàn)有數(shù)據(jù)外流、信息濫用、權(quán)限提升以及入侵等等。這類典型違規(guī)事件很可能給組織聲譽(yù)造成破壞性影響,并嚴(yán)重沖擊消費(fèi)者對組織的評價與信心。

11寫在最后

如今,我們已經(jīng)正式迎來萬物互連的新時代。從以上統(tǒng)計數(shù)據(jù)可以看出,互聯(lián)網(wǎng)上相當(dāng)一部分?jǐn)?shù)據(jù)庫仍然極易受到攻擊影響。這也讓我們再次深切意識到,已經(jīng)無數(shù)被強(qiáng)調(diào)的正確資產(chǎn)管理理念并沒有得到實際推行。在本文的最后,我們要再給您提個醒——請馬上檢查一下,您的組織內(nèi)有沒有不該公開發(fā)布的數(shù)據(jù)庫被暴露在外。

原文鏈接:

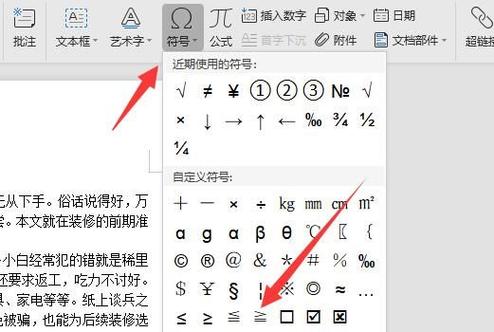

電腦大于等于號怎么打?多種方法輕松搞定

新用戶專享:「香港/美國云服務(wù)器」新購6折 低至9元/月!點擊查看活動介紹>>>

在電腦操作中,遇到打出大于等于號的問題,常常讓人感到煩惱。這個看似簡單的符號,卻讓許多人感到困惑。今天,我將詳細(xì)為大家介紹如何在電腦上輸入大于等于號。

鍵盤直接輸入

電腦鍵盤上確實有專門用于輸入大于等于號的按鍵。通常情況下,這個按鍵位于回車鍵的左邊,直接按下即可。但若鍵盤上只顯示等號,那我們得借助Shift鍵。在辦公日常中,不少初學(xué)者可能并不了解這一操作。尤其在編寫數(shù)學(xué)公式或編程作業(yè)的小型筆記本電腦上,此類情況較為常見。在許多電腦的默認(rèn)輸入法中,不按Shift鍵是無法打出大于等于號的。一旦掌握了這一方法,以后在普通文檔中輸入這個符號就會變得十分簡單。

不同電腦型號的鍵盤布局存在些許差別。比如,聯(lián)想部分系列電腦的鍵盤按鍵尺寸和布局可能與戴爾電腦不盡相同。雖然它們都是標(biāo)準(zhǔn)鍵盤,但這些細(xì)微的差別有時可能會誤導(dǎo)使用者。不過,關(guān)于大于等于號這個鍵的基本布局和操作方式,倒是普遍適用的。

輸入法助力

使用輸入法輸入大于等于號是個非常方便的做法。現(xiàn)在多數(shù)輸入法都配備了豐富的符號庫。在Word或Excel等辦公軟件中,若需輸入該符號,無需在鍵盤上尋找按鍵,直接借助輸入法即可。以搜狗輸入法為例,輸入“”這個拼音,符號庫便會顯示大于等于號,點擊即可輸入。而且,許多輸入法還提供了快捷鍵功能。比如,訊飛輸入法中,通過特定的組合鍵,就能快速打開符號選擇界面,輕松找到大于等于號。

撰寫學(xué)術(shù)論文或制作財務(wù)報表時,使用這種輸入法非常便捷。尤其當(dāng)需要輸入眾多符號且對鍵盤符號布局不太熟悉時。此外,不同的輸入法還會根據(jù)用戶的使用習(xí)慣持續(xù)更新和優(yōu)化符號輸入功能。因此,嘗試多種輸入法的功能,無疑能顯著提升日常工作的效率。

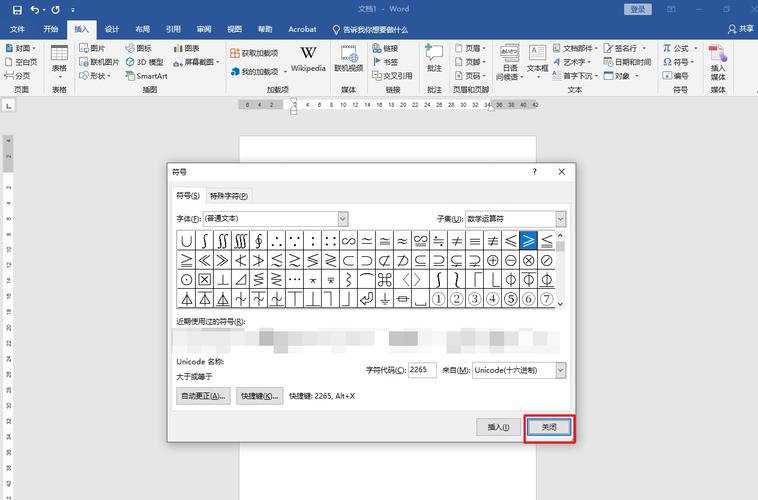

字符映射表查找

在Windows操作系統(tǒng)里,字符映射表是個非常實用的工具,能幫助我們輕松打出特殊符號,包括大于等于號。要找到電腦中的字符映射表功能,不同版本的Windows系統(tǒng)操作略有差異。以為例,你只需在搜索欄輸入“字符映射表”,就能找到它。接著,在眾多符號中找到大于等于號,選中后先復(fù)制,再粘貼到需要的地方。這種辦法對于那些不太常見、難以通過鍵盤或輸入法輸入的特殊符號尤其有用。

在設(shè)計帶有特殊符號的海報時,若需挑選獨特的符號,比如大于等于號,字符映射表便能發(fā)揮其作用。盡管這種做法比前兩種方法更為復(fù)雜,但在需要精確查找特定符號時,其可靠性卻相當(dāng)高。

操作系統(tǒng)影響

不同的操作系統(tǒng)對輸入大于等于號的影響各不相同。在Windows系統(tǒng)中,正如前文所述,有多種方法可以實現(xiàn)。然而,在蘋果的Mac系統(tǒng)里,情況則有所不同。Mac系統(tǒng)的鍵盤布局和操作邏輯與Windows截然不同。通常,用戶需要借助特定的快捷鍵,或在輸入法中尋找特殊符號的輸入功能。例如,在使用等軟件時,若要輸入大于等于號,就必須遵循Mac的操作規(guī)則。

在Mac系統(tǒng)使用過程中,手勢操作等特色功能可能被更加重視。同時,蘋果的操作系統(tǒng)在更新時,偶爾也會對符號輸入方式做出調(diào)整。因此,蘋果用戶需時刻留意系統(tǒng)更新,了解操作方式可能發(fā)生的變動。

輸入法版本差異

即便是同一款輸入法的不同版本,輸入大于等于號的方法也可能有所差異。以搜狗輸入法為例,它的版本在不斷更新。在舊版本中,某些符號的輸入快捷菜單布局可能不盡相同。而新版本,由于增加了更多功能或優(yōu)化了算法,使得符號輸入更加智能和高效。這或許會改變大于等于號的輸入方法。比如,舊版本中的一個快捷鍵,在新版本中可能變成了另一種操作方式。

用戶若想熟練輸入大于等于號等符號,必須更新輸入法至最新版本,同時也要了解不同版本的操作區(qū)別。這樣,在工作和學(xué)習(xí)中需要輸入符號的場合,才能提高輸入的正確率和效率。

多種方法組合使用

在實際操作中,我們可以將上述方法靈活結(jié)合。若鍵盤輸入無效,可能是鍵盤出了問題,或是輸入法設(shè)置不當(dāng)。這時,我們可立即切換至輸入法的符號庫,或使用字符映射表。新電腦裝機(jī)初期,對功能和操作可能不太熟悉,采用這些組合方法,能幫助我們更快地輸入大于等于號。

辦公族和學(xué)生朋友們,都不要只依賴一種手段。面對各種環(huán)境和各式電腦,靈活應(yīng)變才是上策。

在使用電腦打字時,你是否曾輸入大于等于符號時遇到什么有趣的事或遇到難題?歡迎在評論區(qū)分享你的經(jīng)歷,別忘了點贊并轉(zhuǎn)發(fā)這篇文章。

四川、湖北、香港、臺灣、日本、韓國、美國獨立服務(wù)器新購8折,點擊查看配置>>>